تعریف بات نت

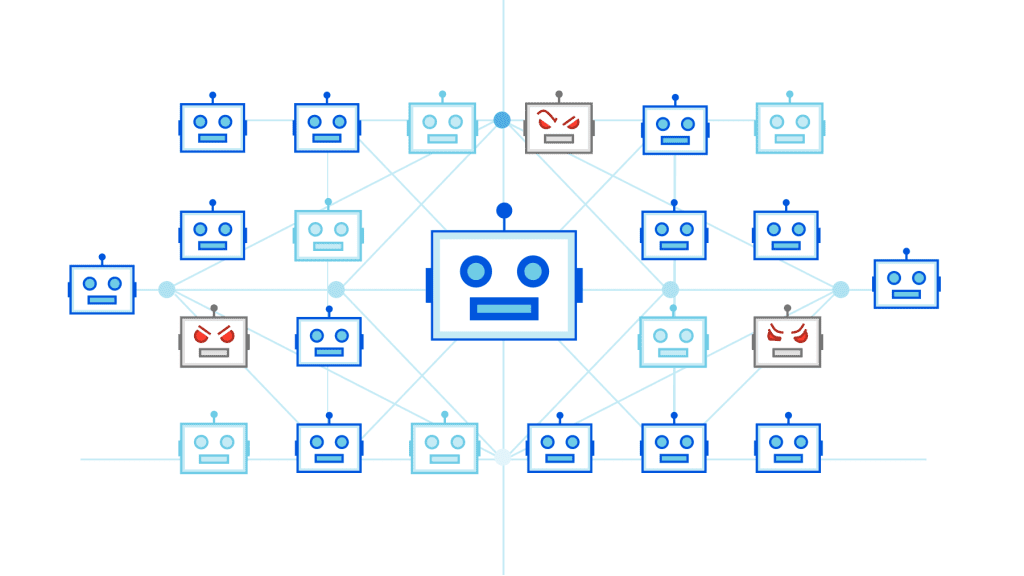

بات نتها (Botnet) شبکهای از دستگاههای کامپیوتری هک شده هستند که برای انجام کلاهبرداری و حملات سایبری مختلف مورد استفاده قرار میگیرند.

اصطلاح بات نت از ترکیب مخفف دو کلمه «شبکه» (Network) و «ربات» (Robot) تشکیل شده است. اجرای یک حمله از نوع باتنت معمولاً طرح و نفوذی چند لایه است. رباتها به عنوان ابزاری جهت خودکارسازی حملات انبوه نظیر سرقت اطلاعات، خرابی سرور و توزیع بدافزار عمل میکنند.

باتنتها از دستگاههای شما – بدون رضایت و اطلاع شما – برای کلاهبرداری از افراد دیگر یا ایجاد اختلال در شبکه و سرویسها استفاده میکنند. ممکن است بپرسید «حمله بات نت چیست و چگونه کار میکند؟» برای تعریف باتنت، در ادامه توضیح میدهیم که باتنتها چگونه ساخته میشوند و چگونه مورد استفاده قرار میگیرند.

آنچه در این مقاله خواهید خواند

باتنت چگونه کار میکند؟

باتنتها برای رشد، خودکارسازی و سرعت بخشیدن به توانایی هکرها در اجرای حملات بزرگتر ساخته شدهاند.

یک مهاجم یا حتی یک تیم کوچک از هکرها فقط میتوانند حملات خود را در دستگاههای محلی انجام دهند. اما، با هزینه اندک و صرف کمی زمان، قادر خواهند بود هزاران ماشین دیگر را جهت بهرهجویی در اجرای حملات کارآمدتر بکار گیرند.

گردانندگان رباتها نیز گروهی از دستگاههای ربوده شده را از طریق فرامین از راه دور هدایت میکنند. هنگامی که آنها رباتها را در کنار یکدیگر بکار میگیرند، با کدنویسی فرامین اقدامات بعدی را تعریف میکنند. اشخاصی که وظیفه اجرای فرامین را بر عهده دارند، ممکن است باتنت را راهاندازی کرده باشند یا آن را به صورت اجارهای در اختیار گرفته باشند.

کامپیوترهای موسوم به Zombie یا رباتها، به هر یک از دستگاههای کاربران که به بدافزار آلوده است، اشاره میکنند که جهت بکارگیری در شبکه مخرب باتنت به تسخیر درآمدهاند. این دستگاهها تحت فرامین صادر شده توسط گردانندگان رباتها عمل میکنند.

مراحل ساخت بات نت

مراحل اولیه ساخت باتنت را میتوان در چند مرحله تشریح کرد:

- آماده سازی و افشاء: هکر از یک آسیبپذیری امنیتی جهت آلودگی کاربران به بدافزار سوءاستفاده میکند.

- آلودهسازی: سیستمهای کاربران به بدافزار آلوده شدهاند که میتواند کنترل دستگاه آنها را در دست بگیرد.

- فعالسازی: هکرها دستگاههای آلوده را جهت انجام حملات تسخیر میکنند.

در مرحله اول هکرها اقدام به شناسایی و کشف یک آسیبپذیری در یک سایت، برنامه یا سیستمعامل میکنند. هدف مهاجمان این است که کاربران را ندانسته در معرض یک بدافزار قرار دهند. معمولاً میبینید که هکرها از ضعفهای امنیتی در نرمافزار یا سایتها سوءاستفاده نموده یا بدافزار را از طریق ایمیل و سایر پیامرسانهای آنلاین منتقل میکنند.

در مرحله دوم، کاربران با انجام اقدامی ناآگاهانه، به بدافزار باتنت آلوده میشوند. بسیاری از این روشها شامل ترغیب کاربران از طریق مهندسی اجتماعی جهت دانلود یک تروجان (Trojan) ویژه است. مهاجمان دیگر ممکن است با بکارگیری Drive-by Download هنگام بازدید از یک سایت آلوده، دست به اقدامات مخربتری بزنند. صرفنظر از روش انتقال کد مخرب یا Payload، مجرمان سایبری در نهایت موفق به تسخیر سیستمهای برخی از کاربران میشوند.

هنگامی که هکر آماده باشد، مرحله سوم با تسخیر درآوردن و کنترل هر کامپیوتر آغاز میشود. مهاجمان تمام ماشینهای آلوده را در شبکهای از «رباتها» سازماندهی و از راه دور مدیریت میکنند. اغلب، مجرمان سایبری به دنبال آلودهسازی و کنترل هزاران، دهها هزار یا حتی میلیونها کامپیوتر هستند. سپس تبهکاران سایبری میتوانند به عنوان رئیس یک «شبکه زامبی» (Zombie Network) بزرگ – یعنی یک شبکه مخرب کاملاً یکپارچه شده و فعال – عمل کنند.

احتمالاً هنوز میپرسید، «باتنت چه کار میکند؟» پس از آلوده شدن، یک کامپیوتر در Zombie Network دارای اختیارات Admin بوده و قادر است عملیات زیر را انجام دهد:

- خواندن و نوشتن دادههای سیستم

- جمعآوری اطلاعات شخصی کاربر

- ارسال فایلها و سایر دادهها

- نظارت بر فعالیتهای کاربر

- جستجوی آسیبپذیریها در دستگاههای دیگر

- نصب و اجرای هر برنامهای

چه تجهیزاتی را بات نت میتوان در شبکه مخرب کنترل نماید؟

هر دستگاه متصل به اینترنت میتواند در یک شبکه مخرب قرار بگیرد و توسط باتنت قابل کنترل میباشد.

بسیاری از دستگاههایی که امروزه از آنها استفاده میکنیم، نوعی کامپیوتر در خود دارند حتی آنهایی که ممکن است در ظاهر اینگونه به نظر نرسند. تقریباً هر دستگاه مبتنی بر کامپیوتر و متصل به اینترنت در برابر باتنت آسیبپذیر است، به این معنی که به طور مداوم خطراتی آنها را تهدید میکند. برای محافظت از خود، به برخی از دستگاههای رایجی که توسط باتنتها به تسخیر درآمده، توجه داشته باشید؛ در ادامه این تجهیزات را مورد بررسی قرار میدهیم:

- کامپیوترهای سنتی مانند سیستمهای دسکتاپ (Desktop) و لپتاپهایی که با سیستمعامل Windows یا macOS کار میکنند، مدتهاست که اهداف محبوبی برای ساخت باتنت بودهاند.

- با رواج و گسترش بکارگیری دستگاههای تلفن همراه توسط کاربران، گوشیهای همراه نیز به هدف بالقوهای برای مهاجمان تبدیل شدهاند. گوشیهای هوشمند و تبلتها به طور مشخص در حملات پیشین باتنتها نقش داشتند.

- زیرساخت سختافزاری اینترنت نیز که جهت فعالسازی و پشتیبانی از اتصالات اینترنتی مورد استفاده قرار میگیرد، ممکن است از طریق باتنتها آلوده شوند. روترهای شبکه و سرورهای وب نیز از جمله این موارد میباشند.

- دستگاههای اینترنت اشیا (Internet of Things – به اختصار IoT) شامل هر یک از دستگاههای متصلی میشوند که دادهها را از طریق اینترنت بین یکدیگر به اشتراک میگذارند. علاوه بر کامپیوترها و دستگاههای تلفن همراه، نمونههای دیگر ممکن است شامل موارد زیر باشند:

- تجهیزات خانههای هوشمند (دما سنج، دوربینهای امنیتی، تلویزیون، بلندگو و غیره)

- سیستمهای اطلاعرسانی همراه با سرگرمی در داخل خودرو (IVI)

- دستگاههای پوشیدنی (ساعتهای هوشمند، ردیابهای ورزشی، سلامتی، تناسب اندام و غیره)

در مجموع، تمامی این تجهیزات میتوانند به تسخیر باتنتهای عظیم درآیند. بازار فناوری با دستگاههای کمهزینه و کمامنیت اشباع شده است و شما را کاربری آسیبپذیرتر میکند. بدون راهکارهای ضدویروس، رباتها قادر هستند دستگاههای شما را آلوده کنند.

چگونه هکرها یک باتنت را کنترل میکنند؟

صدور فرامین بخش مهمی از کنترل یک باتنت است. با این حال، ناشناس بودن اهمیت زیادی برای مهاجمان دارد. به این ترتیب، باتنتها از طریق برنامهنویسی از راه دور اداره و کنترل میشوند.

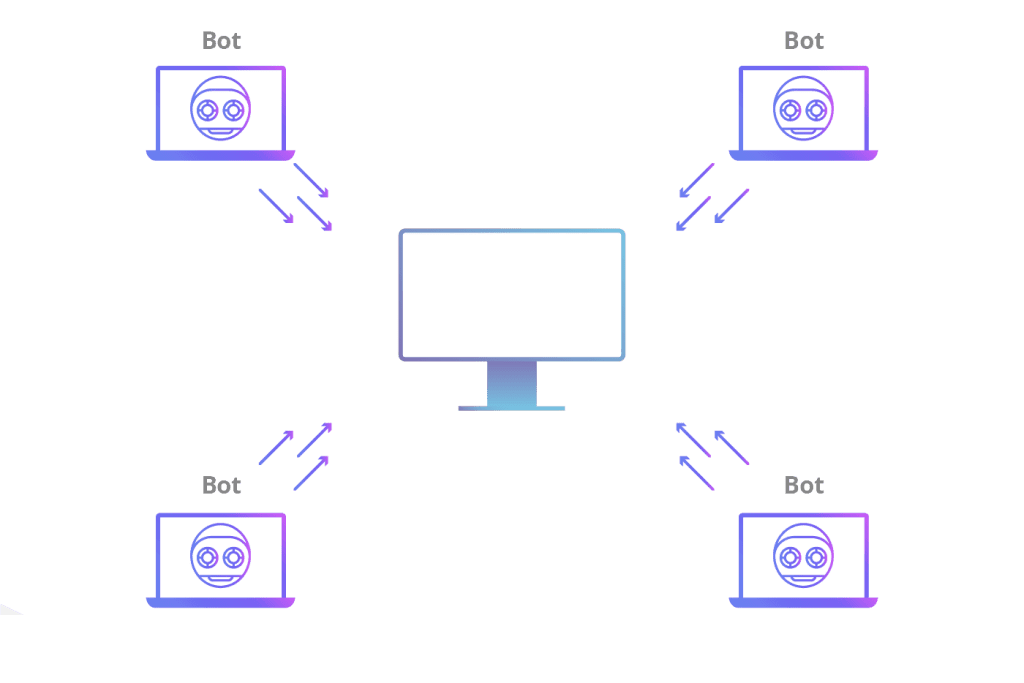

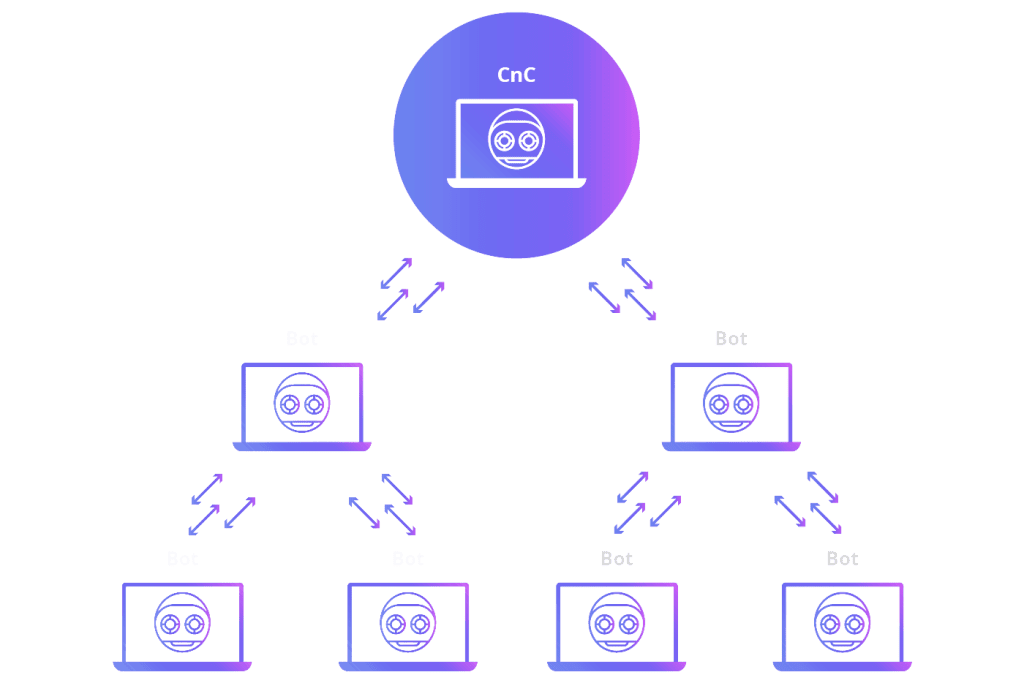

سرور کنترل و فرماندهی (Command-and-Control – C&C) مرجع تمامی دستورالعملهای باتنت است. این سرور اصلی گردانندگان ربات است و هر یک از کامپیوترهای موجود در Zombie Network فرامین را جهت اجرا از آن دریافت میکنند.

هر باتنت را میتوان با فرامین مستقیم یا غیرمستقیم در مدلهای زیر هدایت کرد:

- مدلهای Client-Server متمرکز

- مدلهای غیرمتمرکز نقطه به نقطه (Peer-to-Peer – P2P)

مدلهای متمرکز توسط سرور گردانندگان ربات هدایت میشوند. اعمال هر گونه تغییری در این مدل ممکن است موجب افزودن سرورهای دیگر که به عنوان گرداننده فرعی یا “Proxy” عمل میکند، شود. با این حال، همه فرامین در هر دو سلسله مراتب متمرکز و مبتنی بر پروکسی از گردانندگان ربات میآیند. در هر کدام از این ساختارها، گردانندگان ربات ممکن است قابل شناسایی باشند؛ از این رو، این روشهای قدیمی چندان ایدهآل نمیباشند.

در مدلهای غیرمتمرکز دستورالعملها در تمامی کامپیوترهای موجود در Zombie Network جاسازی میشوند. از این رو گردانندگان ربات میتواند به هر یک از سیستمهای زامبی دسترسی داشته و از طریق آن فرامین را به کامپیوتر دیگر در شبکه منتقل کنند. ساختار نقطه به نقطه هویت گردانندگان ربات را بیشتر پنهان میکنند. ضمن اینکه مزایای بارز بیشتری نسبت به مدلهای متمرکز قدیمیتر دارند، مدل P2P امروزه رایجتر نیز میباشند.

باتنت ها برای چه مواردی استفاده میشوند؟

سازندگان باتنت اغلب جهت کسب بهره مالی و یا برای رضایت شخصی دست به این اقدام میزنند. در ادامه برخی از اهداف گردانندگان باتنت نام برده شده است:

- سرقت مالی: از طریق اخاذی یا سرقت مستقیم پول

- سرقت اطلاعات: دسترسی به حسابها جهت سرقت اطلاعات حساس یا محرمانه

- خرابکاری در خدمات: با آفلاین کردن سرویس و سایتها و غیره.

- کلاهبرداری با ارزهای دیجیتال: استفاده از سیستمهای کاربران و بکارگیری پردازشگر آنها برای استخراج ارزهای دیجیتال

- فروش حق دسترسی به مجرمان دیگر: فراهم نمودن کلاهبرداریهای بیشتر در کاربران ناآگاه و سهلانگار

اکثر انگیزههای ساخت باتنت شبیه به سایر جرایم سایبری است. در بسیاری از موارد، این مهاجمان یا میخواهند اطلاعات ارزشمندی را سرقت کنند و یا برای دیگران دردسر ایجاد نمایند.

در برخی موارد، مجرمان سایبری به شبکه بزرگی از سیستمهای موجود در Zombie Network دسترسی ایجاد کرده و آن را به فروش میرسانند. خریداران معمولاً مجرمان سایبری دیگری هستند که این حق دسترسی را اجاره یا با پرداخت مبلغی خریداری میکنند. برای مثال، ارسالکنندگان هرزنامه ممکن است شبکهای را برای اجرای یک کارزار اسپم در مقیاس بزرگ اجاره یا خریداری کنند.

علیرغم مزایای بالقوه بسیاری برای یک هکر، برخی از افراد فقط به این دلیل که قادر به ساخت یک باتنتهستند، آن را ایجاد میکنند. صرفنظر از انگیزه، باتنتها در تمامی انواع حملات هم توسط کاربران تحت کنترل باتنت و هم سایر افراد مورد استفاده قرار میگیرند.

انواع حملات باتنت

در حالی که باتنتها میتوانند به خودی خود یک حمله باشند، اما ابزاری ایدهآل برای اجرای کلاهبرداریهای ثانویه و جرایم سایبری در مقیاس گسترده هستند. حملات رایج باتنت شامل موارد زیر است:

حملات DDOS

DDOS حملهای است که از طریق ایجاد ترافیک غیرواقعی وب موجب بارگذاری بیش از حد سرور شده و در نتیجه سرویس از کار میافتد. سیستمهای Zombie وظیفه دارند سایتها و سایر سرویسهای آنلاین را مملوء از درخواست کنند که در نتیجه سرویسها برای مدتی از دسترس خارج میشوند.

Phishing

حملات فیشینگ از افراد و سازمانهای مورد اعتماد جهت فریب دادن و سرقت اطلاعات ارزشمندشان سوءاستفاده میکنند. به طور معمول، این گونه حملات شامل کارزارهای انتشار اسپم در مقیاس بزرگ است که به منظور سرقت اطلاعات حساب کاربری مانند ورود به سیستم بانکی یا رمزهای عبور ایمیل مورد استفاده قرار میگیرند.

Brute Force

حملات «سعی و خطا» یا همان Brute Force با اجرای برنامههایی به زور به حسابهای تحت وب نفوذ میکنند. حملات موسوم به Dictionary Attack و Credential Stuffing جهت بهرهجویی از رمزهای عبور ضعیف کاربران و دسترسی به دادههای آنها مورد استفاده قرار میگیرند.

چگونه سیستم را در برابر حملات بات نت ایمن کنیم؟

با توجه به تهدیداتی که موجب نقض ایمنی شما و دیگران میشوند، ضروری است که از سیستمهای خود در برابر بدافزارهای باتنت محافظت کنید. خوشبختانه،راهکارهایی برای حفاظت از سیستم در برابر بات نت ها وجود دارد که در ادامه به معرفی و بررسی آنها می پردازیم.

بهبود و تنظیم تمامی رمزهای عبور در دستگاههای هوشمند

استفاده از رمزهای عبور پیچیده و طولانی به دستگاههای شما کمک میکند تا از رمزهای عبور ضعیف و کوتاه نظیر pass12345 ایمن بمانند.

از خرید دستگاههایی دارای امنیت ضعیف خودداری کنید

با این که تشخیص این موضوع همیشه آسان نیست، بسیاری از ابزارهای ارزانقیمت در خانههای هوشمند، راحتی کاربران را بر امنیت ترجیح میدهند. قبل از خرید، درباره ویژگیهای ایمنی و امنیتی یک محصول تحقیق کنید.

تنظیمات و رمزهای عبور Admin را در تمامی دستگاههای خود بهروزرسانی کنید

تمام گزینههای احتمالی حریم خصوصی و امنیتی را در هر چیزی که دستگاه به دستگاه (Device-to-Device) را متصل میکند یا اتصال به اینترنت را برقرار میکند، بررسی کنید. حتی سازندگان یخچالهای هوشمند و وسایل نقلیه مجهز به بلوتوث (Bluetooth) رمزهای عبور را به صورت پیشفرض جهت دسترسی به سیستمهای نرمافزاری خود قرار دادهاند. بدون بهروزرسانی رمزهای عبور و اطلاعات اصالتسنجی معمول، هکرها میتوانند به هر یک از دستگاههای شما متصل و به آنها نفوذ کرده و آنها را آلوده سازند.

مراقب پیوستهای ایمیل باشید

بهترین روش این است که به طور کامل از دانلود فایلهای پیوست خودداری کنید. هنگام دانلود فایلهای پیوست، نشانی ایمیل فرستنده را به دقت بررسی و صحت آن را از فرستنده ایمیل جویا شوید. همچنین، با بکارگیری راهکارهای آنتی ویروس پیش از دانلود، پیوستها را به منظور شناسایی بدافزار احتمالی پویش کنید.

هرگز روی لینکهای موجود در پیامهای دریافتی، کلیک نکنید

متون، ایمیلها و پیامهای رسانههای اجتماعی همگی میتوانند ابزاری معتبر برای بدافزارهای باتنت باشند. وارد کردن دستی لینک در نوار آدرس (Address Bar) به شما کمک میکند از DNS Cache Poisoning و Drive-by Download جلوگیری کنید. همچنین، پا را فراتر گذاشته و نسخه رسمی و معتبر لینک را جستجو کنید.

آنتی ویروس مناسب نصب کنید

راهکاری امنیتی جامع، پیشرفته و یکپارچه جهت محافظت از کامپیوتر خود در برابر تروجانها (Trojan) و سایر تهدیدات را بکار بگیرید. حتماً محصولی را تهیه کنید که تمامی دستگاههای شما، از جمله تلفنها و تبلتهای اندرویدی را پوشش دهد. آنتی ویروس بیت دیفندر، یک آنتی ویروسی مناسب برای حفاظت از سازمان در برابر حملات بات نت می باشد که قابلیت نصب بر روی تمامی دستگاه های هوشمند و سیستم عامل ها را دارا می باشد.

مسدودسازی باتنتها پس از ریشه دواندن آنها در دستگاههای کاربران بسیار دشوار است. برای کاهش حملات فیشینگ و سایر تهدیدات، از محافظت هر یک از دستگاههای خود در برابر این تهدیدات و دسترسیهای مخرب اطمینان حاصل نمائید.