نقطهپایانی در شبکه چیست؟

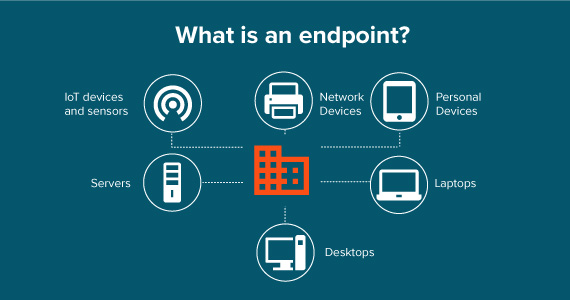

نقطهپایانی هر دستگاهی است که به شبکه کامپیوتری متصل میشود.

وقتی دو شخص به نامهای Bob و Alice تلفنی با یکدیگر صحبت میکنند، ارتباط آنها از یک نفر به فرد دیگر گسترش مییابد و “نقاط پایانی” اتصال، تلفنهای مربوط به آنهاست. به طور مشابه، در یک شبکه، دستگاههای کامپیوتری با یکدیگر “تبادل اطلاعات” دارند، به این معنی که آنها اطلاعات را بین سیستمهای مختلف منتقل میکنند.

همانطور که Bob یکی از نقاط پایانی مکالمه او و Alice است، یک کامپیوتر متصل به شبکه نیز یکی از نقاط پایانی تبادل اطلاعات در حال انجام است.

نمونههای روزمره نقاط پایانی شامل کامپیوترهای رومیزی، تلفنهای هوشمند، تبلتها، لپتاپها و دستگاههای اینترنت اشیا (Internet of Things – به اختصار IoT) میباشند.

چه مواردی نقطه پایانی محسوب نمیشوند؟

دستگاههای زیرساختی که شبکه بر روی آنها اجرا میشود، نقاط پایانی محسوب نمیشوند بلکه تجهیزات زیرساختی در نظر گرفته میشوند. این تجهیزات موارد زیر را شامل میشوند:

- روترها (Routers)

- سوئیچها (Switches)

- دروازههای شبکه (Network Gateways)

- فایروالها (Firewalls)

- متعادلکننده بار (Load Balancers)

در مثالی که بالا ذکر کردیم، زمانی که Bob و Alice تلفنی با یکدیگر صحبت میکنند، مرکز تماسی (Cell Tower) که مکالمه آنها را مخابره میکند نقطه پایانی در تبادل دادههای آنها محسوب نمیشود، بلکه رسانهای پ است که تبادل توسط آن انجام میشود.

به عنوان مثالی دیگر، یک فروشگاه مواد غذایی را تصور کنید که دارای چندین صندوق است و به شبکه فروشگاه متصل است و پایانههای فروش (Point of Sale – به اختصار POS) را دربر میگیرد – در مجموعه سیستمهای پرداخت، پایانههای فروش یا کارتخوان(POS) دستگاهی است، که از طریق ارتباط تلفنی یا شبکهای، به سیستم بانکی امکان انتقال خودکار مبلغ خرید، از حساب فروشنده را فراهم میسازد – شبکه این فروشگاه دارای یک روتر که شبکه فروشگاه را به اینترنت متصل میکند، یک سرور داخلی که تاریخچه خرید و فروش مربوط به فروشگاه را ذخیره میکند نیز میباشد. از طرفی تراکنشهای روزانه چندین کارمند که تلفنهای هوشمند شخصی خود را به وای فای (WiFi) فروشگاه متصل میکنند، نیز موجود است. روتر مربوطه، CPE در نظر گرفته میشود. بقیه این دستگاهها، نقاط پایانی شبکه فروشگاه هستند، حتی گوشیهای هوشمند شخصی که مستقیماً توسط فروشگاه مدیریت نمیشوند.

چرا مهاجمان نقاط پایانی را مورد هدف قرار میدهند؟

مهاجمان سعی میکنند دستگاههای نقاط پایانی را به طور مرتب تحت کنترل خود درآورند یا به آنها نفوذ کنند. آنها ممکن است برای انجام این کار اهداف مختلفی را در ذهن داشته باشند: آلوده کردن دستگاه به بدافزار، ردیابی فعالیت کاربر در دستگاه، رمزگذاری یا سرقت اطلاعات موجود در دستگاه جهت باجخواهی، استفاده از دستگاه به عنوان بخشی از شبکه مخرب یا همان باتنت (Botnet)، استفاده از دستگاه به عنوان نقطه شروع و توسعه آلودگی در شبکه (Move Laterally) و نفوذ به سایر تجهیزات شبکه و ….

در حوزه کسبوکارها، مهاجمان اغلب نقاط پایانی را مورد هدف قرار میدهند زیرا یک نقطه پایانی آسیبپذیر میتواند نقطه ورود به یک شبکه سازمانی امن باشد. مهاجم ممکن است نتواند از فایروال شرکت عبور کند، اما لپتاپ کارمند میتواند نقطه ورود آسانتری باشد.

ایمنسازی نقاط پایانی در کسبوکارها بسیار دشوار است زیرا تیمهای فناوری اطلاعات به زیرساخت شبکه داخلی دسترسی کمتری دارند. دستگاهها و تجهیزات نقاط پایانی نیز از نظر نحوه ساخت، مدل، سیستم عامل، برنامههای نصب شده و وضعیت امنیتی (آمادگی برای مقابله با حمله) بسیار متفاوت میباشند. به عنوان مثال، اقدامات امنیتی که به صورت موثری از تلفنهای هوشمند در برابر حملات و تهدیدات محافظت میکنند، ممکن است برای سرورها کارساز نباشد. این در حالی که یک کارمند در یک سازمان ممکن است به طور مرتب لپتاپ خود را بهروزرسانی کند و بدین ترتیب از رفتارهای پرخطر آنلاین خودداری کند ولی کارمند دیگر ممکن است از بهروزرسانی نرمافزارهای لپتاپ خود جلوگیری نماید و فایل های ناامن را بر روی آن دانلود کند. با این حال، این شرکت باید راهی برای محافظت از هر دو لپتاپ در برابر حملات و جلوگیری از به خطر انداختن شبکه سازمان پیدا کند.

به دلیل دشواری ایمنسازی نقاط پایانی و اهمیت حفاظت از آنها، امنیت نقاط پایانی (در کنار امنیت شبکه، امنیت بسترهای ابری، امنیت برنامههای کاربردی تحت وب، امنیت تجهیزات اینترنت اشیا، کنترل دسترسی و …) خود حوزهای حائز اهمیت در امنیت سایبری است. امروزه انواع مختلفی از محصولات امنیتی به طور خاص برای محافظت از نقاط پایانی در بازار وجود دارد.

مدیریت نقطهپایانی چیست؟

مدیریت نقطه پایانی (Endpoint Management) به معنای نظارت بر نقاط پایانی موجود در شبکه است. در واقع باید اطمینان حاصل شود که تنها نقاط پایانی تأیید و احراز هویت شده به شبکه دسترسی دارند؛ به این ترتیب، Endpoint Management آن نقاط پایانی را ایمن نموده و نرمافزارهایی که روی نقاط پایانی نصب شده (از جمله نرمافزارهای غیرامنیتی) را مدیریت میکند. نرمافزار مدیریت نقطه پایانی گاهی اوقات به صورت متمرکز (Centralized) پیادهسازی میشود. همچنین میتوان آن را بر روی هر دستگاه جداگانه نصب نمود تا سیاستها و قوانین امنیتی را اعمال و اجرا کند.

در این راستا، شرکت بیتدیفندر با ارائه محصول GravityZone Business Security Enterprise، زمان لازم برای شناسایی و پاسخ به تهدیدات را از طریق یک فناوری امنیتی یکپارچه به حداقل میرساند، به صورتی که نیاز سازمان شما به دیگر محصولات و راهکارهای امنیتی بسیار کاهش خواهد یافت.

نقاط پایانی API به چه معنا است؟

“نقطه پایانی API” (API Endpoint) اصطلاحی مشابه با معنای کمی متفاوت است. نقطه پایانی API، آخرین نقطه اتصال سرور بین یک رابط برنامهنویسی اپلیکیشن (Application Programming Interface – به اختصار API) و یک Client است. به عنوان مثال، اگر یک وبسایت یک API نقشهبرداری را به منظور ارائه مسیرهای رانندگی یکپارچه کند، سرور وب سایت، به عنوان API Client و سرور API نقشهبرداری، نقطه پایانی API خواهد بود.

امنیت نقطه پایانی

امنیت نقطه پایانی به خدمات امنیت سایبری برای نقاط پایانی شبکه اشاره دارد. این خدمات ممکن است شامل آنتی ویروس، فیلترینگ ایمیل، فیلترینگ وب و فایروالها باشد. امنیت نقطه پایانی نقش کلیدی در امنیت سازمانها ایفا میکند، تضمین میکند که سیستمهای حیاتی، مالکیت فکری، دادههای مشتری، کارکنان و مهمانان از رمزگذاری، فیشینگ، بدافزار و سایر حملات سایبری محافظت شوند.

بدون این نوع محافظتهای نقطه پایانی، سازمانها ممکن است در معرض از دست دادن دادههای ارزشمند خود باشند و ریسک بقای کسب و کار را به خطر بیندازند. حملات مکرر نیز میتواند منجر به توقف گرانقیمت و تخصیص منابع به رفع مشکلات به جای اهداف کاری اصلی شود.

استراتژی های امنیتی نقطه پایانی

برای دهه ها، سازمان ها به شدت به آنتی ویروس به عنوان وسیله ای برای ایمن سازی نقاط پایانی متکی بوده اند. با این حال، آنتی ویروس های سنتی دیگر نمی توانند در برابر تهدیدات پیچیده امروزی حفاظت کاملی را ارائه دهند.

راهحلهای امنیتی نقاط پایانی مدرن کمتر امضا محور و بیشتر رفتار محور شدهاند و مجموعه وسیعتری از قابلیتها مانند آنتی ویروس، حفاظت از سوء استفاده، تشخیص و پاسخ نقطه پایانی (EDR)، تجزیه و تحلیل و کنترل دستگاه را در خود جای دادهاند.

استراتژیهای امنیتی نقاط پایانی سازمانی، پلتفرمهای محافظت نقاط پایانی (EPP) و راهحلهای EDR را با ابزارهای امنیتی ابری و شبکه مثل تجزیه و تحلیل ترافیک شبکه (NTA) ترکیب میکنند.

قویترین و جامعترین راهحلهای امنیتی نقاط پایانی (که اغلب در دستهبندی XDR قرار میگیرند) میتوانند اطلاعات همه این دادهها را به طور مرکزی جمعآوری و تحلیل کنند.

امنیت نقاط پایانی چگونه کار میکند؟

امنیت نقطه پایانی با اجازه دادن به مدیران سیستم (در برنامههای تجاری) برای کنترل امنیت نقاط پایانی شرکت با استفاده از تنظیمات خطمشی، بسته به نوع حفاظت یا دسترسی به وب مورد نیاز کارکنان و سیستمها، کار میکند. به عنوان مثال، مدیران برای تضمین امنیت کامل نقاط پایانی، بهتر است دسترسی به وبسایتهایی که به توزیع بدافزار و محتوای مخرب شناخته شده میپردازند را مسدود کنند.

یک راهحل امنیت نقطه پایانی نسل بعدی باید مبتنی بر ابر باشد و باید از یادگیری ماشین به صورت Real-Time بصورت پیوسته نظارت و تشخیص تهدید، محافظت و پیشگیری هر نقطه پایانی استفاده کند. ابزارهای جامع امنیت نقطه پایانی همزمان دستگاههای فیزیکی و مجازی و کاربرانشان را در برابر تهدیدهای چندگانه و مدرن محافظت میکنند. بهتر است از اصول رفتاری برای تجزیه و تحلیل فایلها و فایلهای قابل اجرا به صورت زمان واقعی استفاده شود تا تهدیدها به صورت پیشگویانه و پیشبینی شده متوقف شوند. به این ترتیب، یک راهحل نسل بعدی محافظت موثرتری را نسبت به راهحلهای سنتی و واکنشی امنیت نقطه پایانی ارائه میدهد.

چرا امنیت نقطه پایانی مهم است؟

امنیت نقطه پایانی برای تمام ابعاد کسب و کار حیاتی است. مهاجمان سایبری به طور مداوم راههای جدیدی را برای بهرهبرداری از کارکنان، نفوذ به شبکهها و دزدیدن اطلاعات حساس ابداع میکنند. در صورتی که کسب و کارهای کوچک ممکن است فکر کنند که اندازهشان خیلی کوچک است تا هدف شوند، در واقع عکس این تصور است و ممکن از بیشتر مورد حمله واقع شوند. جنایتکاران سایبری از این احساس شما سوءاستفاده میکنند و به ویژه به کسب و کارهای کوچک حمله میکنند به امید اینکه امنیت نقطه پایانی مناسبی را پیاده نکردهاند. بگونهای که شما ممکن است یک دفتر کوچک با کمتر از ۱۰ کارمند یا یک شرکت چندملیتی باشید، باید مطمئن شوید که خدمات قابل اعتماد امنیت نقطه پایانی در جایی برای شما وجود دارد.

مزایای امنیت نقطه پایانی چیست؟

دستگاههای خانگی و تجاری – مانند تلفنهای هوشمند، تبلتها، لپتاپها و رایانههای رومیزی – روزانه مورد هجوم تعداد زیادی از تهدیدات سایبری از سوی مهاجمان سایبری قرار دارند. که در بیشتر اوقات کاربران بدون اطلاع توسط یک حمله فیشینگ یا باز کردن یک پیوست مشکوک، در دام مهاجم میافتند و بدون اطلاع اجازه دسترسی به سیستم خود را میدهند. در این حال داشتن یک راهحل امنیت نقطه پایانی میتواند از گسترش بدافزار در سیستم جلوگیری کند.

مزایای استفاده از راهکارهای امنیت نقطه پایانی:

حفاظت از دستگاهها

علاوه بر بدافزارهای سنتی مانند باج افزارها و تروجانها، محافظت از حملات مبتنی بر فایل و بدون فایل، و همچنین حملات اسکریپتی و اسکریپتهای JavaScript، VBScript، PowerShell و دیگر ماکروها.

صرفهجویی در هزینه

با جلوگیری از نیاز به بهبود دستگاههای آلوده به بدافزار، حفاظت از اسرار تجاری و داراییهای فکری دیگر، بهبود عملکرد دستگاه و جلوگیری از حملات باج افزاری.

صرفهجویی در زمان

با آزاد کردن کادر فنی یا ارائهدهندگان خدمات مدیریتشده برای تمرکز بر اهداف کاری اصلی، تضمین زمانبندی برای تمام دستگاهها و بهینهسازی مدیریت و جلوگیری از تهدیدات آنلاین.

رضایت از تطابق

بسیاری از صنایع تحت قوانین امنیت داده ها هستند که به اقدامات احتیاطی خاصی در برابر سرقت یا داده های شخصی خصوصی نیاز دارند، مانند خرده فروشی، مراقبت های بهداشتی و بخش دولتی که فقط چند مورد را نام برد.

تفاوت بین امنیت نقطه پایانی و محافظت نقطه پایانی چیست؟

تفاوتی وجود ندارد. این اصطلاحات معادل هم هستند. برخی تامینکنندگان ممکن است یکی از این اصطلاحات را برای اشاره به راهحلهای مبتنی بر ابر یا نسل بعدی تعریف کنند، در حالی که دیگری به محصولات داخلی اشاره دارد. با این حال، این تفاوتها در واقع مسئله واژگانی هستند و نه تفاوت در عملکرد یا قابلیت

تفاوت بین امنیت نقطه پایانی و فایروال چیست؟

هرچند فایروال و محافظت امنیت نقطه پایانی هر دو به منظور حفاظت از دستگاهها و کاربران در برابر تهدیدات سایبری طراحی شدهاند، اما به روشهای مختلف این کار را انجام میدهند. فایروال یک دروازه است که ترافیک شبکه را فیلتر میکند و به همین دلیل یک نوع امنیت شبکه محسوب میشود.

فایروال معمولاً در دو دسته شبکه و host-base موجود هستند. دیوارهای شبکه ترافیک را بین دو یا چند شبکه، مانند وب جهانی و شبکه یک کسب و کار، فیلتر میکنند و بر روی سختافزار شبکه اجرا میشوند. در مقابل، فایروال ها میزبان بر روی کامپیوترهای میزبان (نقاط پایانی) نصب و اجرا میشوند و ترافیک شبکه را وارد و خارج از این دستگاهها کنترل میکنند.

اگرچه برخی از راهحلهای امنیت نقطه پایانی ممکن است فناوری فایروال را در چارچوب ویژگیهای خود داشته باشند، اما به طور تکنیکی انواع متفاوت حفاظت هستند. سازمانها باید هر دوی آنها را به عنوان بخشی از یک استراتژی امنیت سایبری لایهدار داشته باشند.

تفاوت بین امنیت نقطه پایانی و امنیت شبکه چیست؟

همانطور که امنیت نقطه پایانی از دستگاههای نقطه پایانی حفاظت میکند و بر روی آنها قرار دارد، امنیت شبکه برای حفاظت از شبکهها طراحی شده است و در لایه شبکه اجرا میشود. در حالی که امنیت نقطه پایانی از دستگاههای تلفن همراه، لپتاپها، سرورها و ماشینهای مجازی در برابر بدافزار و سایر تهدیدات نقطه پایانی حفاظت میکند، امنیت شبکه از تهدیدات مبتنی بر شبکه محافظت میکند.

با فیلتر کردن ترافیک وب از طریق یک راهحل امنیت شبکه، شرکتها و ارائهدهندگان خدمات مدیریت شده میتوانند سیاستهای دسترسی به وب را به دقت تنظیم و اجرا کنند، تطابق با مقررات را تضمین کنند و حتی تهدیدات را متوقف کنند قبل از اینکه بتوانند وارد شبکه شوند و شروع به آلوده کردن نقاط پایانی کنند.