احراز هویت چند عاملی (MFA) روشی پیشرفته برای محافظت از حسابهای کاربری و دادههای حساس است. در این روش، علاوه بر رمز عبور، از عوامل دیگری مثل کد یکبار مصرف، اثر انگشت یا تشخیص چهره استفاده میشود تا دسترسی غیرمجاز دشوار شود. در این مقاله توضیح میدهیم MFA چیست، چه تفاوتی با 2FA دارد و چرا استفاده از آن برای امنیت سایبری ضروری است.

احراز هویت چند عاملی چیست؟

احراز هویت چند عاملی (Multi-Factor Authentication – به اختصار MFA)، یک سازوکار اعتبارسنجی امنیتی است. در MFA قبل از دسترسی کاربر به سامانه، هویت او با چند روش احراز شده و از این طریق از دسترسی غیرمجاز به سامانه جلوگیری میشود. به عبارت دیگر، این سازوکار علاوه بر بررسی صحت نام کاربری و رمز عبور وارد شده، اطلاعات دیگری نظیر کد پیامک شده به گوشی کاربر، توکن (Token)، اثر انگشت، تشخیص چهره و یا مواردی از این دست را نیز برای احراز هویت درخواست میکند. بنابراین اطلاع مهاجم از نام کاربری و رمز عبور او را قادر به دسترسی به سامانه نخواهد کرد. MFA سازمانها را قادر میسازد تا هویت کاربران را قبل از ورود به سیستمهای حیاتی به نحوی سختگیرانه اصالتسنجی کنند.

دلایل نیاز به احراز هویت چند عاملی

با دیجیتالی شدن کسبوکارها، خطرات امنیتی بیش از هر زمان دیگری افزایش یافته است و سازمانها وظیفه دارند از دادههای حساس مشتریان خود به بهترین شکل محافظت کنند. در حالیکه مهاجمان سایبری همواره به دنبال راههای جدیدی برای نفوذ هستند، رمز عبور به تنهایی دیگر کافی نیست. بسیاری از کاربران از رمزهای ساده یا تکراری استفاده میکنند و همین موضوع راه را برای روشهایی مانند هک، فیشینگ، بدافزار یا حملات Brute Force باز میگذارد.

راهحل مؤثر در برابر این تهدیدات، احراز هویت چند عاملی (MFA) است. با فعالسازی MFA، امنیت حسابها چند برابر میشود زیرا علاوه بر نام کاربری و رمز عبور، از عوامل دیگری مثل کد یکبار مصرف، اثر انگشت یا تشخیص چهره استفاده میشود. به این ترتیب حتی اگر رمز عبور فاش شود، مهاجم باز هم قادر به ورود نخواهد بود.

مزایای کلیدی استفاده از MFA

-

تأیید سریع هویت کاربر تنها در چند ثانیه

-

حفاظت از هر برنامه، دستگاه و موقعیت مکانی

-

امکان افزودن MFA به هر شبکه یا سامانه سازمانی

روش عملکرد احراز هویت چند عاملی

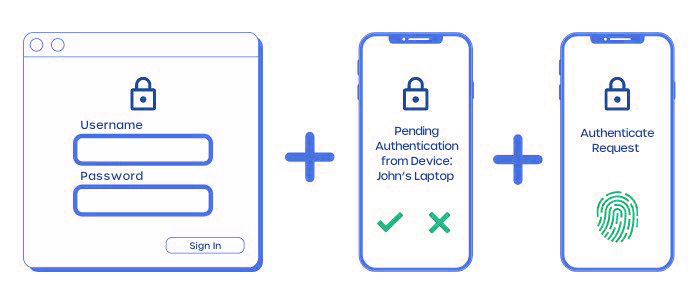

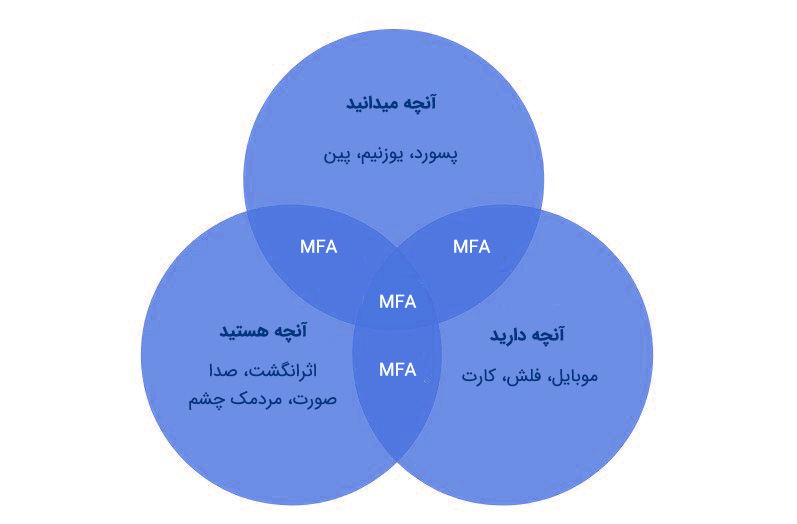

احراز هویت چند عاملی (MFA) بر پایه استفاده از ابزارها یا روشهایی عمل میکند که تنها در اختیار کاربر واقعی است و افراد غیرمجاز به آنها دسترسی ندارند. چون رمز عبور بهتنهایی دیگر روش مطمئنی برای محافظت از حسابها نیست، در MFA از چندین مدرک یا عامل امنیتی برای تأیید هویت استفاده میشود.

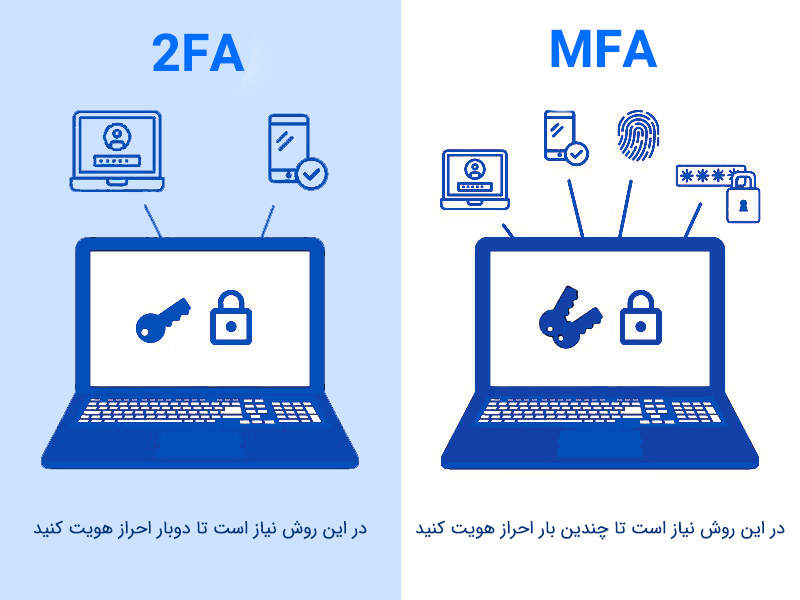

رایجترین نوع MFA، احراز هویت دو عاملی (2FA) است. در این روش علاوه بر رمز عبور، کاربر باید یک عامل دیگر مثل کد یکبار مصرف (OTP)، اثر انگشت یا توکن سختافزاری ارائه دهد. بنابراین حتی اگر مهاجم رمز عبور را به دست بیاورد، بدون عامل دوم قادر به ورود نخواهد بود.

نکته مهم این است که یک MFA ایمن باید حداقل دو عامل از دستههای متفاوت را ترکیب کند. برای مثال، استفاده همزمان از رمز عبور و سؤال امنیتی کافی نیست، چون هر دو در دسته دانش (Knowledge Factor) قرار میگیرند. در مقابل، ترکیب رمز عبور با رمز یکبار مصرف (OTP) یا اثر انگشت، نمونهای معتبر از احراز هویت چند عاملی واقعی است که امنیت را چند برابر افزایش میدهد.

مایکروسافت در صفحه توضیحات مایکروسافت درباره MFA نحوه عملکرد این سازوکار را با مثالهای کاربردی توضیح داده است.

مایکروسافت در صفحه توضیحات مایکروسافت درباره MFA نحوه عملکرد این سازوکار را با مثالهای کاربردی توضیح داده است.

جدول مقایسه احراز هویت دو عاملی و احراز هویت چند عاملی

| ویژگیها | احراز هویت دو عاملی (2FA) | احراز هویت چند عاملی (MFA) |

|---|---|---|

| تعریف | استفاده از دو عامل امنیتی برای ورود (مثلاً رمز عبور + کد پیامکی) | استفاده از دو یا چند عامل امنیتی از دستههای مختلف برای افزایش سطح ایمنی |

| تعداد عوامل | دقیقاً ۲ عامل | حداقل ۲ عامل، میتواند ۳ یا بیشتر هم باشد |

| سطح امنیت | امنیت مناسب، اما در برابر حملات پیچیده آسیبپذیرتر | امنیت بسیار بالا، چون ترکیب چند عامل متفاوت نفوذ را دشوار میکند |

| عوامل متداول | رمز عبور + کد یکبار مصرف (OTP) | رمز عبور + اثر انگشت + توکن فیزیکی + مکان جغرافیایی + تشخیص چهره |

| کاربرد | مناسب برای کاربران عادی، حسابهای کاربری ساده و سرویسهای آنلاین | مناسب برای سازمانها، شبکههای حساس، بانکها و سیستمهای حیاتی |

| میزان پیچیدگی | سادهتر و سریعتر برای پیادهسازی | پیشرفتهتر، نیازمند زیرساخت و ابزارهای اضافی |

| مزایا | راحتی در استفاده، امنیت بیشتر از رمز عبور تنها | حداکثر امنیت، مقاومت در برابر بیشتر حملات سایبری |

| معایب | اگر یکی از عوامل لو برود، امنیت به خطر میافتد | ممکن است هزینه و زمان پیادهسازی بیشتری داشته باشد |

احراز هویت دو عاملی 2FA یکی از انواع رایج احراز هویت چند عاملی میباشد.

آیا بکارگیری احراز هویت چند عاملی پیچیده است؟

احراز هویت چند عاملی یک یا دو مرحله مضاعف را در طول فرآیند ورود به سیستم استفاده میکند، اما به هیچ عنوان پیچیده نیست. حوزه امنیت در حال ایجاد و بکارگیری راهکارهایی جهت سادهسازی پروسه MFA است و فناوری احراز هویت با تکامل آن بصریتر و کاربر پسندتر میشود.

به عنوان مثال، فاکتورهای بیومتریک مانند اثر انگشت، اسکن و تشخیص چهره، ورود سریع و قابل اعتمادی را ارائه میدهند. فناوریهای جدیدی که از ویژگیهای دستگاه تلفن همراه مانند GPS، دوربینها و میکروفونها بهعنوان فاکتورهای احراز هویت استفاده میکنند، نویدبخش بهبود بیشتر در پروسه تأیید هویت هستند. روشهای سادهای مانند Push Notification جهت تأیید هویت تنها به زدن یک ضربه بر روی تلفن هوشمند یا ساعت هوشمند کاربر نیاز دارند.

چگونه سازمان ها از MFA استفاده میکنند؟

بسیاری از سیستمهای عامل، ارائهدهندگان خدمات و پلتفرمهای مبتنی بر حساب کاربری، MFA را در تنظیمات امنیتی خود گنجاندهاند. برای کاربران مستقل یا مشاغل کوچک، استفاده از احراز هویت چند عاملی به سادگی رفتن به تنظیمات سیستمهای عامل، پلتفرمهای وب یا ارائهدهندگان خدمات و فعال کردن قابلیتهای آن است.

ولی سازمانهای بزرگتر که دارای پورتالهای شبکه اختصاصی هستند و با چالشهای پیچیده مدیریت کاربران مواجه میباشند، ممکن است به یک برنامه احراز هویت نیاز داشته باشند تا یک مرحله احراز هویت مضاعف را در حین ورود به سیستم کاربران اضافه کند.

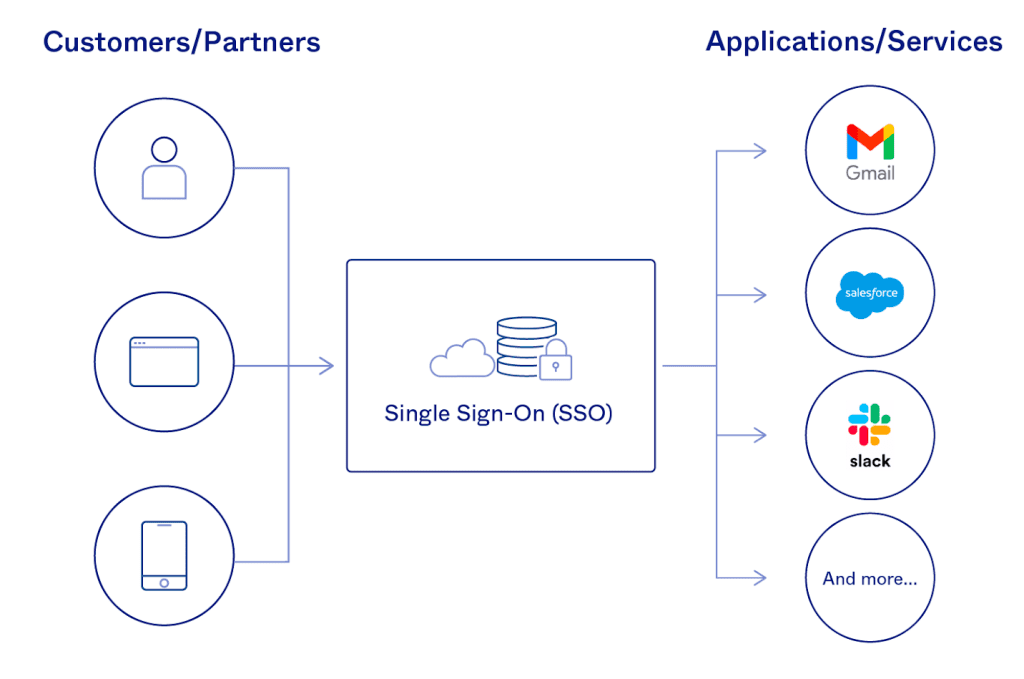

تفاوت احراز هویت چند عاملی MFA و SSO

MFA یک مکانیزم جهت ارتقاء امنیت سایبری است در حالی که شناسایی یگانه (Single Sign On – به اختصار SSO) قابلیتی است که به کاربران اجازه میدهد از یک مجموعه اطلاعات اصالتسنجی مشترک (مانند نام کاربری و رمز عبور یکسان) برای ورود و دسترسی به چندین سیستم و برنامههای کاربردی متعدد – که ممکن است هر کدام به لاگین مجزا نیاز داشته باشد -، استفاده کنند.

با این که SSO نیز همانند MFA یکی از ابزارهای مدیریت هویت و دسترسی است اما هرگز نمیتواند جایگزین آن شود. شرکتها و سازمانها ممکن است به SSO نیاز داشته باشند بنابراین علاوه بر احراز هویت چند عاملی از نامهای ایمیل سازمانی برای ورود به سیستم استفاده میشود. در سامانههای SSO، کاربران با MFA احراز هویت میشوند و سپس با استفاده از توکنهای نرمافزاری، احراز هویت را با چندین برنامه به اشتراک میگذارند.

احراز هویت تطبیقی چیست؟

در احراز هویت تطبیقی (Adaptive Authentication)، قوانین احراز هویت به طور مداوم بر اساس متغیرهای زیر تنظیم میشوند:

- توسط کاربر یا گروهی از کاربران؛ بر اساس نقش (Role)، مسئولیت (Responsibility) یا بخش (Department).

- از طریق روشهای مختلف احراز هویت؛ به عنوان مثال احراز هویت کاربران از طریق Push Notification اما نه از طریق پیامک.

- بر اساس برنامه کاربردی؛ برای اعمال روشهای امنتر MFA مانند Push Notification یا Universal 2nd Factor – به اختصار U2F – برای برنامهها و سرویسهای حیاتی.

- بر اساس موقعیت جغرافیایی؛ محدودسازی دسترسی به منابع سازمان بر اساس موقعیت فیزیکی کاربر، یا تنظیم سیاستهای مشروط جهت محدود کردن بکارگیری روشهای احراز هویت خاص تنها در برخی از مکانها.

- بر اساس اطلاعات شبکه؛ بررسی اطلاعات نشانیهای IP به عنوان یک عامل احراز هویت و مسدودسازی تلاشها جهت احراز هویت از شبکههای ناشناس مانند Tor، پراکسیها و VPN.

مزایای احراز هویت چند عاملی

جلب اعتماد بیشتر

هک و حملات فیشینگ اغلب هزینههای هنگفتی را به سازمانها تحمیل میکند. از آنجایی که MFA به ایمنسازی سیستمها در برابر کاربران غیرمجاز و تهدیدات مرتبط با آنها کمک میکند، سامانههای سازمانها به طور کلی امنتر خواهند شد. اگر سازمانها در اعمال MFA و ملزم نمودن کاربران به رعایت قوانین امنیتی شدیدتر تردید دارند، باید در نظر داشته باشند که خود کاربران - به ویژه مشتریان - از این امنیت مضاعف برای دادههایشان خشنود شده و قدردانی میکنند. هنگامی که مشتریان به راهکارهای حفاظتی سازنده اعتماد میکنند، به احتمال زیاد به سازمان نیز اعتماد خواهند کرد؛ از این رو MFA به یک مزیت رقابتی مهم تبدیل میشود.

کاهش هزینهها

دفاع موفقیتآمیز در برابر حملات مخرب به منابع شبکه، میتواند بازگشت سرمایه (هزینههای راهکار MFA) را تامین کند. حتی بدون جلوگیری از حملات، MFA میتواند با فراهم نمودن قابلیت استقرار منابع در بخشهای IT سازمان از سایر بخشهای شبکه در برابر تهدیدات مختلف محافظت نموده و از این طریق در هزینههای سازمان صرفهجویی نماید.

ورود آسانتر

با پیشرفت فناوری احراز هویت چند عاملی، استفاده بیشتر از روشهای غیرفعال مانند بیومتریک و توکنهای نرمافزاری، کاربر پسندتر میشود. MFA با کاربری آسان به کاربران کمک میکند که سریعتر وارد سیستم شوند، بنابراین کارکنان میتوانند کارایی و بازدهی بیشتری داشته باشند. در تجارت الکترونیک، مشکلات ورود به سیستم میتواند به معنای از دست رفتن امتیازات فروش خدمات یا کالا باشد. MFA که به واسطه سهولت در استفاده، تجربه کاربر را بهبود میبخشد میتواند به مشتریان کمک کند تا سریعتر و امنتر وارد سیستم شده و محصولات را خریداری کنند.

انواع روش احراز هویت چند عاملی

عامل دانش

عامل دانش (Knowledge Factor) که متداولترین ابزار مورد استفاده در راهکارهای احراز هویت چند عاملی است، معمولاً همان رمز عبور میباشد. با این حال با وجود سادگی، رمزهای عبور به یک مشکل امنیتی تبدیل شدهاند و بهرهوری را کاهش میدهند. امروزه کاربران رمزهای عبور زیادی دارند. برای سهولت مدیریت خود اغلب اقدام به ایجاد رمزهای عبوری میکنند که ایمن نیستند یا به طور مکرر در پلتفرمها مورد استفاده قرار گرفتهاند. یکی دیگر از معایب این است که این نوع MFA (عامل دانش) به سادگی فراموش میشود یا اگر در جایی ذخیره شود، به سرقت خواهد رفت. سؤال امنیتی یکی دیگر از موارد بکارگرفته شده در عامل دانش است که به طور گسترده مورد استفاده قرار میگیرد؛ سوال امنیتی کاربر را ملزم میکند که پاسخ یک سؤال شخصی را در پروفایل خود ذخیره کند و سپس آن را در حین ورود به حساب کاربری وارد کند. این پروسه توسط بسیاری از کاربران به دلیل نیاز به وارد کردن مکرر دادهها و ذخیره و مدیریت پاسخهای آنها سخت تلقی میشود. سؤال امنیتی پویا اغلب مؤثرتر و کاربرپسندتر است؛ معمولاً اطلاعات زمینهای مانند تراکنش مالی اخیر که کاربر به آنها دسترسی دارد را درخواست میکند.

عامل فیزیکی

عامل فیزیکی (Physical) - که عامل مالکیت نیز نامیده میشود - از مواردی نظیر دانگل USB یا یک دستگاه قابل حمل استفاده میکند که یک کد QR موقت (پاسخ سریع) تولید مینماید. در این نوع احراز هویت چند عاملی، معمولاً تلفنهای همراه هوشمند مورد استفاده قرار میگیرند زیرا این مزیت را دارند که در اکثر موقعیتها به راحتی در دسترس میباشند. مزیت مثبت دیگر آن این است که عامل فیزیکی خارج از شبکه است و معمولاً جعل کردن آنها برای مهاجمان دشوار است. اما دستگاههایی مانند تلفن همراه ممکن است گم شده یا سرقت شوند. همچنین تلفنهای همراه آسیبپذیریهای امنیتی خود را نیز دارا میباشند. توکنهای مجازی «نرم» (Virtual Soft Token) یک کوکی یا قطعه کد ذخیره شده هستند که به طور موثر یک دستگاه را به یک توکن فیزیکی تبدیل میکنند. توکنهای نرم ممکن است برای تمامی کاربران مناسب نباشند زیرا بکارگیری صحیح از آنها به نرمافزار و تخصص نیاز دارد. علاوه بر این، رمزهای نرم را میتوان کپی کرد که این امر میتواند منجر به سوءاستفاده از آنها شود. استاندارد U2F یک توکن ارتباطی USB یا Near-Field Communication - به اختصار NFC - را با یک برنامه استاندارد کدباز ترکیب میکند و گزینهای ساده برای بکارگیری فاکتورهای احراز هویت مضاعف در پلتفرمهایی که از آنها پشتیبانی میکنند، ارائه میدهد.

عامل ذاتی

عامل ذاتی (Inherent) همان اطلاعات بیومتریک مربوط به ماهیت کاربر مانند اسکن اثر انگشت، صورت و شبکیه چشم است. برنامه احراز هویت این اطلاعات را در مرحله ثبتنام همراه با رمز عبور دریافت و ذخیره میکند. با پیشرفت فناوری، ممکن است تشخیص صدا یا سایر ورودیهای رفتاری مانند ضربه به کلید را نیز شامل شود. از آنجایی که عوامل ذاتی به طور قابل اعتمادی منحصر به فرد میباشند، همیشه موجود و امن هستند. با این حال تمامی دستگاهها، نرمافزار، قدرت پردازش و ویژگیهای سختافزاری (مانند میکروفون و دوربین) لازم را ندارند، بنابراین برخی از کاربران ممکن است نتوانند از این پیشرفتها در احراز هویت چند عاملی استفاده کنند.

عامل مبتنی بر مکان و زمان

سیستمهای احراز هویت میتوانند جهت MFA از مختصات GPS، پارامترهای شبکه و فراداده (Meta data) برای شبکه استفاده کنند. احراز هویت تطبیقی این نقاط داده را با دادههای قدیمی کاربری یا دادههای متنی ترکیب میکند. این فاکتورها این مزیت را دارند که در پسزمینه کار کنند و ورودی بسیار کمی از کاربران مورد نیاز است؛ به این معنی که بهرهوری را کاهش نمیدهند. با این حال، از آنجایی که بکارگیری آنها به نرمافزار و تخصص نیاز دارند، بیشتر برای سازمانهای بزرگ و منابع مدیریتی آنها مناسب میباشند.

رمز عبر یکبار مصرف مبتنی بر زمان

رمز یکبار مصرف مبتنی بر زمان (Time-based One-time Password – به اختصار TOTP) به طور کلی در 2FA استفاده میشود اما با استفاده از هر یک از روشهای احراز هویت چند عاملی- در هنگام ورود به سیستم پس از تکمیل مرحله اول - در تائید مرحله دوم به صورت پویا اعمال میشود. مدت زمان انتظار برای تائید مرحله دوم - که در آن رمزهای عبور موقت از طریق پیامک یا ایمیل ارسال میشوند - معمولاً کوتاه و محدود است و استفاده از این فرآیند برای طیف گستردهای از کاربران و دستگاهها آسان است. این روش در حال حاضر به طور گسترده مورد استفاده قرار میگیرد. در بخش عملیاتی، احراز هویت دو مرحلهای برای ارائه خدمات نیاز به استفاده از نرمافزار یا یک سازنده خارجی دارد. همانند بکارگیری دستگاههای تلفن همراه برای Token فیزیکی، شبکههای تلفن همراه میتوانند ملاحظات امنیتی خود را معرفی کنند. کلید امنیتی به طور کلی یک کد QR است که کاربر با دستگاه تلفن همراه پویش میکند تا یک سری اعداد تولید کند. سپس کاربر جهت ورود باید آن اعداد را در سایت یا برنامه وارد کند. رمزهای عبور پس از مدت زمان مشخصی منقضی میشوند و دفعه بعد که کاربر به حساب کاربری وارد میشود، رمز عبور جدید ایجاد میشود.

رسانههای اجتماعی

در این حالت کاربر به یک سایت اجازه میدهد تا از نام کاربری و رمز عبور رسانه اجتماعی خود برای ورود استفاده کند. این مکانیزم ضمن ارائه نمودن قابلیت ورود آسان، به طور کلی برای تمامی کاربران در دسترس است. از طرفی مجرمان آنلاین نیز اغلب به دنبال رسانههای اجتماعی هستند زیرا منبع غنی از دادههای کاربران میباشند. علاوه بر این، برخی از کاربران ممکن است نگرانیهایی در مورد پیامدهای امنیتی و حریم خصوصی اشتراکگذاری ورود با رسانههای اجتماعی داشته باشند.

احراز هویت مبتنی بر ریسک

این روش که گاهی احراز هویت چند عاملی تطبیقی نامیده میشود، احراز هویت تطبیقی را با الگوریتمهای محاسبه ریسک ترکیب میکند تا عوامل مورد نیاز برای احراز شدن را تعیین کند. هدف این روش کاهش ورودهای اضافی و ارائه گردش کار کاربرپسندتر میباشد. برای کاربرانی که تعداد زیادی لاگین به سیستمهای مختلف دارند، احراز هویت مبتنی بر ریسک میتواند یک صرفهجویی کلیدی در زمان باشد. با این حال، برای استقرار و مدیریت به نرمافزاری نیاز دارد که نحوه تعامل کاربران با یک سیستم و متخصص IT را بیاموزد.

2FA مبتنی بر Push Notification

2FA مبتنی بر Push Notification، لایههای امنیتی مضاعف و در عین حال کاربرپسند را بر مبنای رمز عبور یکبار مصرف مبتنی بر زمان (TOTP 2FA) و پیامک ایجاد میکند. این نوع MFA، هویت کاربر را با بکارگیری چندین عامل احراز هویت تأیید میکند به گونهای که روشهای دیگر قادر به انجام آن نمیباشند. از آنجایی که 2FA مبتنی بر Push Notification، اعلانها را از طریق شبکههای اینترنت داده مانند تلفن همراه یا Wi-Fi ارسال میکند، کاربران برای بکارگیری 2FA باید بر روی دستگاههای تلفن همراه خود به اینترنت دسترسی داشته باشند.

آیا با وجود فعال کردن MFA باز هم امکان نفوذ مهاجمان وجود دارد؟

شاید پاسخ به این سوال کمی سخت باشد ولی باید گفت که در واقع امروزه بدافزارها و حملات فیشینیگ مخصوص سرقت از حساب های محافظت شده با MFA ها ساخته شده است. در واقع مرحله قبل از فعال سازی و حفاظت از حساب با استفاده از احراز هویت چند عاملی در امان ماندن بودن از بدافزارها، ویروس ها، حملات فیشینگ و … یکی از بهترین ابزارهای امنیتی برای حفاظت از سیستم ها در برابر این نوع بدافزارها، آنتی ویروس بیت دیفندر می باشد.

برای دریافت قیمت و خرید آنتی ویروس های سازمانی بیت دیفندر می توانید به صفحه مشاوره خرید سایت مراجعه نمایید.

سؤالات متداول درباره احراز هویت چند عاملی (MFA)

احراز هویت چند عاملی روشی امنیتی است که علاوه بر رمز عبور، از یک یا چند عامل دیگر مانند کد یکبار مصرف، اثر انگشت یا تشخیص چهره برای ورود به حسابها استفاده میکند.

2FA همیشه شامل دو عامل امنیتی است (مثلاً رمز عبور + کد پیامکی)، اما MFA میتواند دو یا چند عامل متفاوت را ترکیب کند و امنیت بیشتری فراهم سازد.

چون رمز عبور بهتنهایی قابل هک یا سرقت است. MFA با افزودن لایههای امنیتی اضافی، احتمال دسترسی غیرمجاز به دادهها و حسابهای حساس را کاهش میدهد.

خیر. هیچ راهکار امنیتی صد درصدی نیست. اما MFA بهطور چشمگیری ریسک حملات فیشینگ، هک رمز عبور و سوءاستفاده از حسابها را کاهش میدهد.

روشهای مبتنی بر کد یکبار مصرف (OTP)، توکنهای سختافزاری، اثر انگشت، تشخیص چهره و Push Notification از محبوبترین و مطمئنترین روشهای MFA هستند.

بله. حتی کسبوکارهای کوچک نیز میتوانند از MFA استفاده کنند، چون بسیاری از سرویسهای ایمیل، بانکداری و شبکههای اجتماعی این قابلیت را بهصورت رایگان ارائه میدهند.