تحقیقات اخیر تأیید میکند که فیشینگ ایمیل عامل اصلی آلودگیهای بدافزاری در سازمانها میباشد و هک ایمیل سازمانی (Business Email Compromise – به اختصار BEC) همچنان عامل شماره یک آسیب مالی در جرایم سایبری مربوط به سازمانها است.

در حملات فیشینگ کلاسیک و فیشینگ نیزهای (Spear Phishing) مهاجمان تلاش میکنند قربانی را با یک نشانی ایمیل جعلی فریب دهند.

در نوع پیچیدهتر حملات، مهاجمان مکالمات رد و بدل شده در ایمیل را ربوده و یک ایمیل فیشینگ را در یکی از آن تبادلات ایمیلی موجود ارسال میکنند. این تکنیک به عناوین مختلفی مانند «حمله از طریق زنجیره Reply» (Attack via a reply chain)، «سرقت زنجیره Reply ایمیل» (Hijacked e-mail reply chain) یا «ارسال هرزنامه از طریق رشته ایمیلهای سرقت شده» (Spamming via hijacked threads) نامیده میشود.

تحلیل اخیر محققان SentinelLabs در خصوص بدافزار Valak نشان میدهد که این تکنیک توسط مهاجمان این بدافزار بکارگرفته شده است. در این مقاله، نگاهی عمیق به نحوه عملکرد آن میاندازیم و روشهایی را جهت پیشگیری و محافظت خود و سازمانمان در برابر این تاکتیک حمله تشریح مینمائیم؛ با ما همراه باشید.

حملات زنجیره پاسخ ایمیل چگونه کار میکنند؟

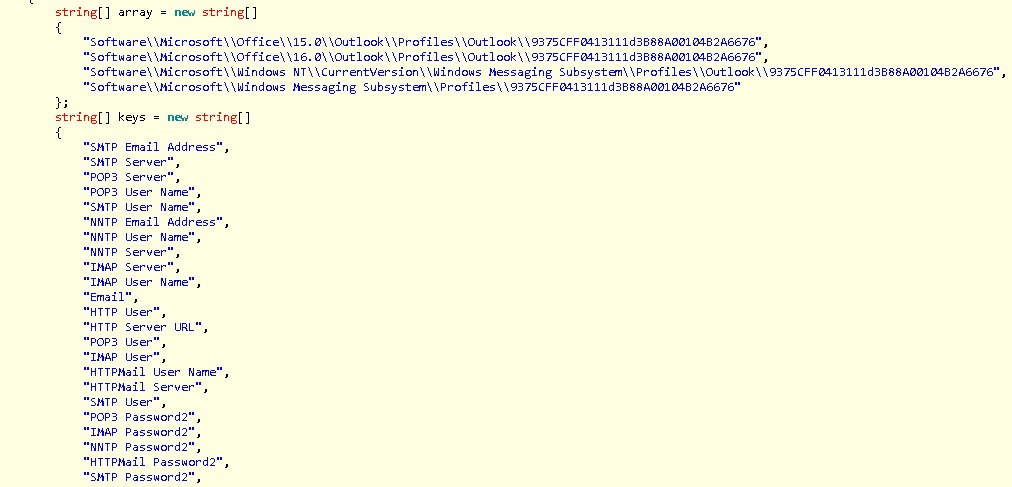

سرقت زنجیره پاسخ Reply ایمیل با در اختیار گرفتن و تسخیر حساب ایمیل شروع میشود. هکرها به یک یا چند حساب ایمیل از طریق هک قبلی (Compromise) یا روشهایی جهت سرقت اطلاعات اصالتسنجی نظیر Credential Dumping و Credential Stuffing و Spraying Password دسترسی پیدا میکنند.

سپس آنها مکالمات و پیامهای رد و بدل شده در ایمیل را رهگیری نموده و منتظر فرصتی مناسب برای ارسال بدافزار یا پیوندهای مخرب به یک یا چند نفر از صاحبان آن ایمیلها میمانند. این تکنیکی بسیار موثر است زیرا گیرندگان ایمیل به یکدیگر اعتماد دارند و از این طریق احتمال فریب آنها توسط مهاجمان افزایش مییابد. مهاجمان خود را به عنوان فردی جدید در مکالمات ایمیلی معرفی نمیکنند و همچنین سعی نمیکنند آدرس ایمیل سایر افراد را جعل کند. در این ترفند مهاجمان، بدافزار خود را از حساب واقعی یک از افرادی که در تبادل پیامها در ایمیل نقش دارد، ارسال میکنند.

از آنجایی که مهاجمان به کل مکالمات رد و بدل شده در ایمیلها دسترسی دارند، میتوانند پیام حاوی هرزنامه و بدافزار خود را متناسب با موضوع یکی از مکالمات در حال انجام تنظیم و ارسال کنند. این واقعیت موجب افزایش قابل توجه اعتماد نسبت به فرستنده ایمیل شده و پیامهای رد و بدل شده میشود. همچنین احتمال باز نمودن فایل پیوست مخرب یا کلیک بر روی لینک مخرب ارسالی در ایمیل را توسط قربانی افزایش میدهد.

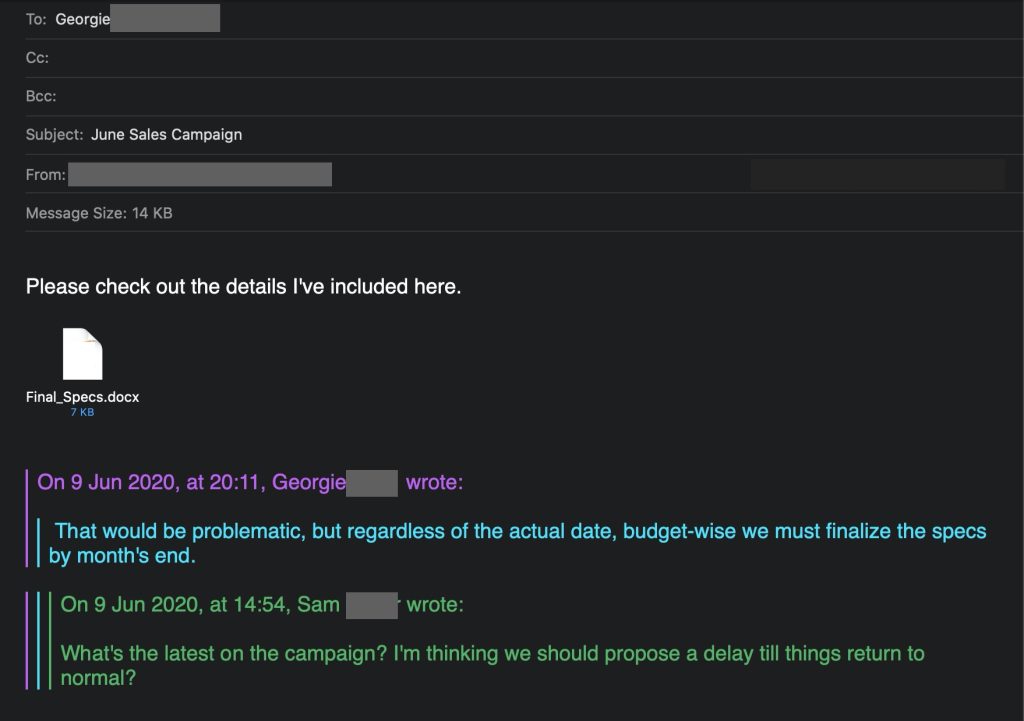

در اینجا چگونگی اجرای این نوع از حملات با یک مثال تشریح شده است: فرض کنید حساب Sam هک شده است و مهاجم در پیامهای مبادله شده در این حساب میبیند که Sam و Georgie (و شاید دیگران) در خصوص یک کارزار فروش جدید تبادل نظر کردهاند. سپس مهاجم از موضوع این مکالمات جهت ارسال یک سند مخرب به Georgie سوءاستفاده میکند که به نظر میرسد مربوط به همین مکالمات شنود شده باشد.

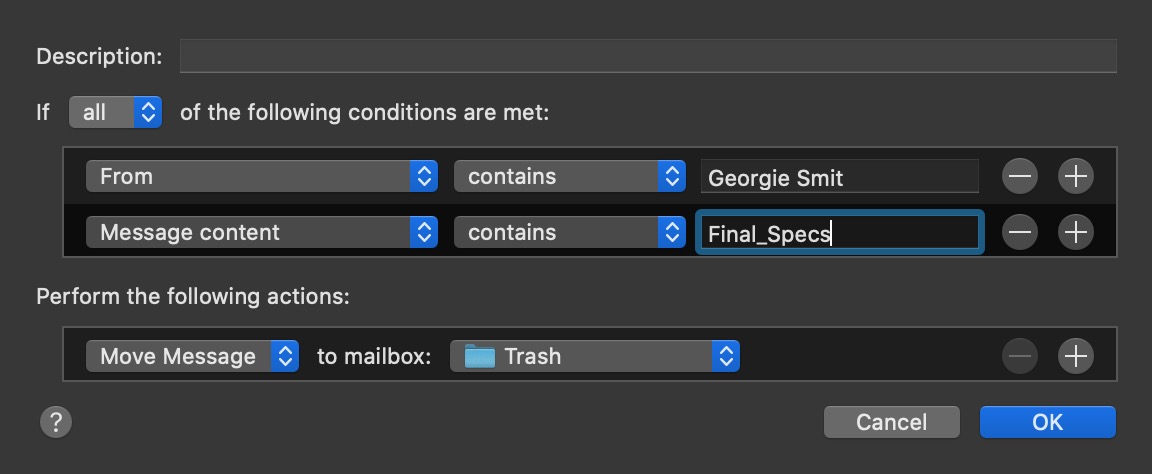

برای اینکه کاربری که حساب او هک شده، از نفوذ مهاجم بیخبر بماند، هکرها اغلب از صندوق ورودی متفاوتی برای دریافت پیامها استفاده میکنند. برای انجام این کار، آنها قواعدی را در سرویس گیرنده ایمیل تنظیم میکنند که این ایمیلها را از صندوق ورودی معمول به پوشهای که مالک واقعی حساب تمایلی به دیدن آن ندارد، مانند سطل زباله، ارسال میکند. در مثال ما، وقتی Georgie به ایمیل فیشینگ Sam پاسخ میدهد، این تکنیک موجب تغییر مسیر ایمیل پاسخ شده تا کاربر واقعی به نام Sam هرگز آن را نبیند.

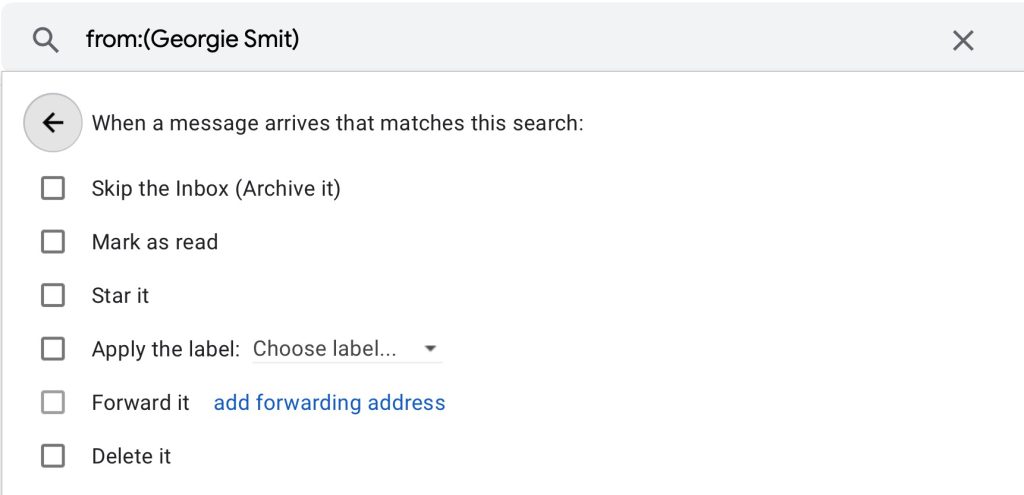

همچنین، پس از تسخیر حساب، هکرها در تنظیمات Client مربوط به ایمیل مشخص میکنند که ایمیلهای مربوط به گیرندگان خاصی به حساب دیگری ارسال شوند.

ترفند دیگری نیز وجود دارد که میتواند فعالیتهای خرابکارانه را از صاحب اصلی حساب مخفی نگه دارد. برای انجام این کار، مهاجمان اقدام به ایجاد قواعدی برای ایمیل میکنند که کلماتی مانند «فیشینگ»، «هکر» و «هک» را در ایمیلهای دریافتی جستجو میکند و سپس این ایمیلها را حذف نموده یا یک ایمیل پاسخ آماده را به صورت خودکار ارسال میکند.

به این ترتیب از همکاران شکاک یا دلواپس که تلاش میکنند با ارسال ایمیلهایی نظیر «هک شدهاید؟» یا موارد مشابه، به صاحب حساب هشدار دهند، جلوگیری میکنند.

کدام گونه از بدافزارها در حملات خود از تکنیک حملات زنجیره پاسخ ایمیل استفاده میکنند؟

حملات زنجیرهای در Reply ایمیل از سال 2017 آغاز شده است.

در سال 2018، کارزارهای تروجان بانکی به نام Gozi ISFB/Ursnif نیز شروع به بکارگیری این تکنیک کردند و در برخی موارد تنها برای افزایش مشروعیت خود زنجیره مکاتبات را در ایمیلها جعل کردند. در موارد دیگر، مهاجمان حسابهای قانونی را هک نموده و با سرقت مکالمات رد و بدل شده، اقدام به ارسال هرزنامه در ایمیل دریافتکنندگان نمودند.

پیوستهای مخرب میتوانند کدهای مخرب بدافزارهایی نظیرEmotet ، Ursnifو سایر بدافزارهای از نوع Loader یا تروجانهای بانکی (Banking Trojan) را با استفاده از VBScript و PowerShell از طریق ماکروهای Office منتقل کنند.

به نقل از محققان SentinelLabs گردانندگان بدافزار Valak از افزونههای ویژهای جهت سرقت اطلاعات اصالتسنجی استفاده میکنند که به طور خاص برای حملات زنجیرهای در Reply ایمیل طراحی شدهاند.

چرا حملات زنجیره پاسخ ایمیل تا این حد موثر هستند؟

در حالی که حملات فیشینگ نیزهای و کارزارهای فیشینگ ارسال هرزنامه از جمله روشهایی هستند که توسط مهاجمان آزمایش شده و در حملات مورد استفاده قرار میگیرند، حملات زنجیرهای در Reply ایمیل، ضرورت بکارگیری راهکارهای امنیتی را افزایش میدهند. جملات نوشته شده در ایمیلهای مربوط به حملات فیشینگ رایج اغلب دارای اشتباهات گرامری و املایی میباشند.

ایمیلهای فریبنده که اغلب به صورت انبوه ارسال میشوند، در بخش عنوان (Subject) و بدنه ایمیل (Body)، اطلاعات متنی بسیار کمی را در اختیار گیرندگان قرار میدهند و آنها را مشکوک نموده و قربانیان را ترغیب به باز کردن ایمیل میکنند.

حتی برای حملات فیشینگ نیزهای هدفمند، آموزش و آگاهیرسانی به کاربران در جهت شناسایی ایمیل ایمن (روی لینکها کلیک نکنند، پیوستهای ارسال شده از طرف فرستنده ناشناس را باز ننموده و یا به ایمیلهای درخواست نشده یا تبلیغاتی پاسخ ندهند) میتواند خطر وقوع این دسته از حملات را به طور چشمگیری کاهش دهد. با این حال، در مورد حملات زنجیرهای در Reply ایمیل، اغلب علائم و هشدارهای معمول وجود ندارد.

حملات زنجیرهای در Reply ایمیل معمولاً با دقت طراحی شدهاند و حاوی هیچ گونه خطای گرامری یا املائی نیستند. اعتماد و درج محتوا در چنین مکالماتی به این معنی است که حتی محتاطترین و آموزشدیدهترین کارمندان نیز در معرض فریب و به خطر افتادن در این تاکتیکها میباشند.

چگونه از حملات زنجیره پاسخ ایمیل جلوگیری کنیم؟

با توجه به منشأ معتبر و قانونی حملات زنجیرهای در Reply ایمیل و این واقعیت که مهاجمان تاریخچه ایمیل و موضوع مکالمات رد و بدل شده را در اختیار دارند، شناسایی چنین حملاتی که با دقت طراحی شدهاند میتواند بسیار دشوار باشد. این امر به ویژه زمانی صادق است که این گونه حملات در جریان یک مکالمه ایمیل طولانی با چندین همکار مورد اعتماد رخ دهد (یا بخشی از آن باشد).

با این حال، جهت در امان ماندن از قربانی شدن در چنین حملاتی، اقدامات زیر توصیه میشود:

در مرحله اول:

- از آنجا که حملات زنجیرهای در Reply ایمیل مبتنی بر هک حسابهای کاربری ایمیل است، اطمینان حاصل نمائید که بهترین و پیشرفتهترین راهکارهای امنیتی جهت محافظت از تمامی حسابهای ایمیل سازمانی را بکار گرفتهاید.

- از احراز هویت دو یا چند عاملی استفاده نمائید و همچنین از بکار بردن رمزهای عبور مشابه برای هر یک از حسابهای خود اجتناب کنید. توصیه میشود رمزهای عبور حداقل 16 کاراکتر باشند.

- کاربران را تشویق نمائید که به طور دورهای تنظیمات مربوط به Client ایمیل و قواعد ایمیل خود را بررسی نمایند تا مطمئن شوند پیامهای مخرب و جعلی شناسایی شده و هدایت یا حذف نمیشوند.

در مرحله دوم:

- در صورت عدم نیاز، استفاده از ماکروهای Office را مسدود نمائیدو به هنگام نیاز از آنها به صورت کنترل شده استفاده کنید. با وجود اینکه بکارگیری ماکرو، تنها روش ارسال پیوستهای مخرب و آلودهسازی سیستمها نمیباشد، اما بهرهجویی از ماکروها همچنان یکی از ترفندهای محبوب حمله میباشد.

در مرحله سوم:

- کسب دانش همواره قدرت به همراه میآورد. به کاربران خود در خصوص حملات زنجیرهای در Reply ایمیل، آموزشهای لازم را بدهید. با ارجاع کارکنان به این مقاله، چگونگی وقوع این حملات را تشریح نمائید. کاربران ایمیل باید بدانند که حملات فیشینگ چگونه کار میکنند و مهاجمان چگونه تکنیکهای خود را توسعه میدهند.

- مهمتر از همه، اهمیت و ضرورت بررسی دقیق و استعلام منشاء ارسال کننده پیوست ایمیلها و یا لینکها قبل از دانلود پیوست یا کلیک بر روی لینک، را برای کارکنان تشریح نمائید.

در مرحله چهارم:

- مهمترین توصیه این است که از نقاط پایانی خود توسط یک راهکار امنیتی مدرن و قابل اعتماد EDR محافظت کنید که این میتواند از اجرای کدهای مخرب مخفی در پیوستها یا لینکها قبل از اینکه آسیبی به سیستمها وارد کند، جلوگیری نماید.

- آنتی ویروسهای قدیمی جهت مسدودسازی حملات مدرن و حملات موسوم به بدون فایل (Fileless Attacks) طراحی نشدهاند.

بدین منظور میتوانید از راهکار امنیتی EDR جدید بیتدیفندر (Bitdefender) موسوم به eXtended Endpont Detection and Response – به اختصار XEDR – در سازمان خود استفاده نمائید. تکنولوژی بکارگرفته شده در این راهکار امنیتی، تحلیل نقاط پایانی و فناوری کشف ارتباطات میان رویدادهای مختلف را فراتر از مرزهای یک نقطه پایانی در تمام نقاط پایانی سازمان گسترش داده و امکان بررسی متمرکز، مقابله مؤثرتر با حملات سایبری پیچیدهای که در چندین نقطه پایانی رخ میدهد، را فراهم میکند.

همچنین میتوانید جهت حفاظت کامل و حداکثری از صندوقهای پست الکترونیک سازمان در برابر تهدیداتی فراتر از بدافزارها و سایر حملات سنتی همچون هرزنامهها، بدافزارها، حملات موسوم به فیشینگ (Phishing) و نشانیهای URL مخرب در مقیاس بزرگ و متوقفسازی تهدیدات ایمیلی مدرن، پیچیده و هدفمند همچون هک ایمیلهای تجاری (Business Email Compromise – به اختصار BEC) و ایمیلهای جعلی از بسته یکپارچه GravityZone Business Security Premium استفاده نمائید.

جمعبندی

حملات زنجیرهای در Reply ایمیل، شکل دیگری از مهندسی اجتماعی است که مهاجمان از آن برای دستیابی به اهداف خود استفاده میکنند. برخلاف دنیای فیزیکی که دارای قوانین ثابتی در طبیعت است، هیچ قانونی در دنیای سایبری وجود ندارد که با دستکاری سختافزار، نرمافزار یا کاربر قابل تغییر نباشد.

با این حال، این در مورد راهکارهای امنیتی و همچنین برای مهاجمان صدق میکند. با کنترل تمام جنبههای بسترهای دیجیتالی و سایبری خود، میتوان ضمن متوقفسازی حملات قبل از وقوع یا آسیب دائمی به سازمان، از دستگاههای خود محافظت کنید، به کاربران و کارکنان سیستمها آموزش دهید و از این طریق اطمینان حاصل نمائید که مجرمان سراغ سازمان شما نمیآیند و به دنبال اهداف دیگری میروند.