در دنیای امروزی که ارتباطات الکترونیکی روز به روز بیشتر شده است، حفظ امنیت و اعتماد در ارتباطات بسیار اهمیت دارد. اما متأسفانه، حملات سایبری نیز همچنان در حال رشد و توسعه هستند. یکی از حملات سایبری رایج و خطرناک که بر روی ارتباطات بین دو نفر تأثیر میگذارد، حمله مرد میانی یا MITM (Man In The Middle) است.

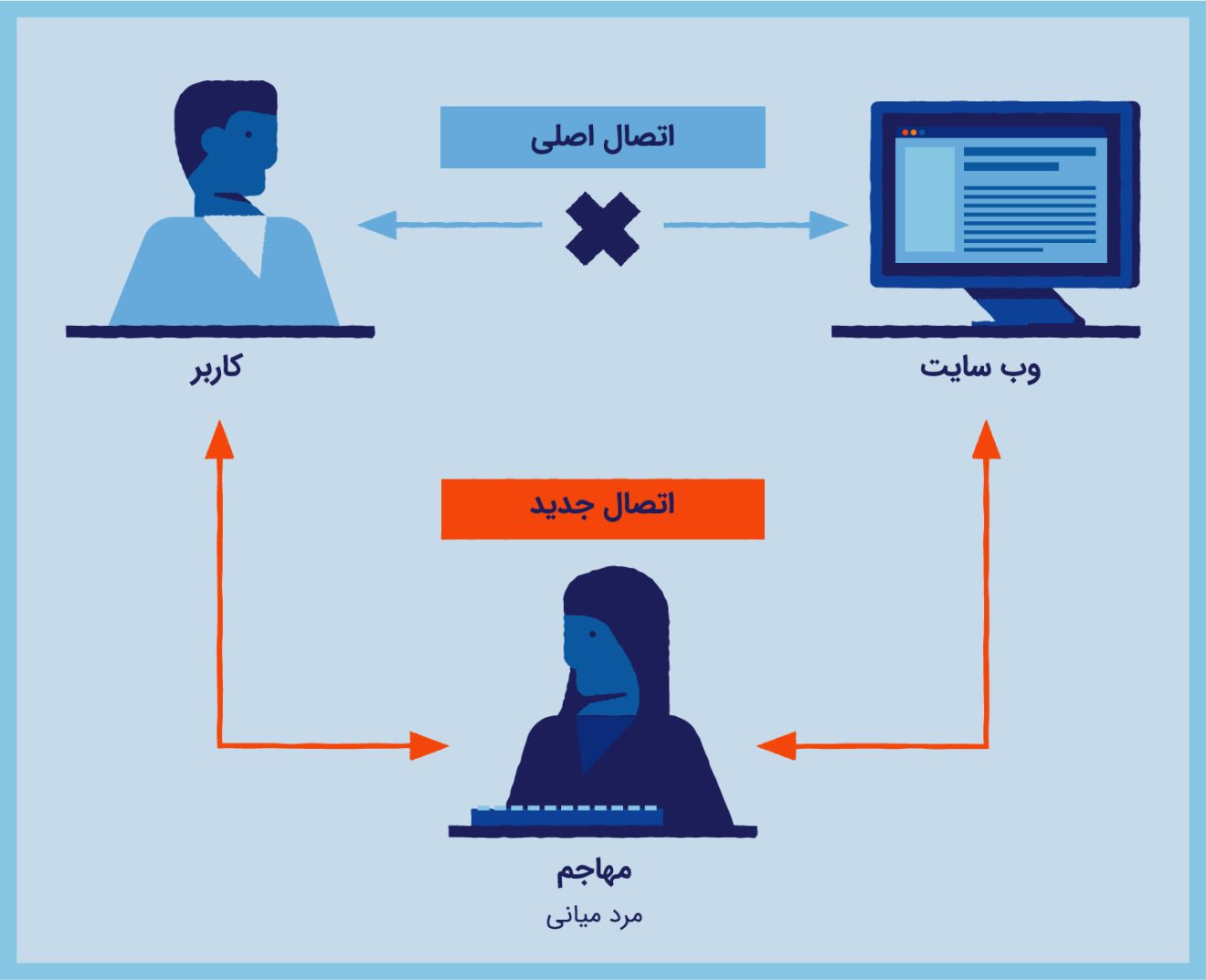

حمله مرد میانی نوعی حمله سایبری است که مهاجم مخفیانه در میان ارتباطات بین دو نفر قرار گرفته و دادههای منتقل شده را رهگیری میکند. به عبارتی مهاجم اقدام به جعل هویت یکی از طرفین نموده و استراق سمع مینماید و قربانی گمان میکند که تبادل اطلاعات به صورت استاندارد در حال انجام است. اما در واقع مهاجم با ورود به ارتباط اقدام به شنود کرده و حتی دادههای تبادل شده را تغییر دهد.

هدف مهاجمان در حملات MITM اغلب دستیابی به اطلاعات محرمانه مانند جزئیات حساب بانکی، شماره کارت اعتباری یا اطلاعات اصالتسنجی است که ممکن است در حملات سایبری دیگری نظیر سرقت هویت یا انتقال غیرقانونی وجوه مورد استفاده قرار گیرد. از آنجایی که حملات MITM به صورت بلادرنگ (Real time) انجام میشود، اغلب به موقع شناسایی نمیشوند.

مراحل حمله مرد میانی

اجرای موفقیت آمیز حمله مرد میانی دارای دو مرحله است:

1) رهگیری

رهگیری (Interception) به معنای نفوذ مهاجم در شبکه قربانی و رهگیری ترافیک کاربر و هدایت آن به یک شبکه جعلی قبل از رسیدن به مقصد مورد نظر است. مرحله رهگیری اساساً این است که چگونه مهاجم خود را به عنوان «مرد میانی» وارد شبکه قربانی میکند. مهاجمان اغلب این کار را با ایجاد یک نقطه اتصال جعلی Wi-Fi (Wi-Fi Hotspot) در یک فضای عمومی که نیازی به رمز عبور ندارد، انجام میدهند. همگامی که قربانی به Hotspot متصل شود، مهاجم به هرگونه تبادل داده آنلاینی که در حال انجام است، دسترسی پیدا میکند.

هنگامی که یک مهاجم با موفقیت خود را وارد شبکه نموده و بین قربانی و مقصد مورد نظر قرار میگیرد، از تکنیکهای مختلف زیر برای ادامه حمله استفاده میکند:

IP Spoofing

هر دستگاه متصل به Wi-Fi دارای یک نشانی Internet Protocol - به اختصار IP - است که در نحوه ارتباط میان کامپیوترها و دستگاههای شبکه اهمیت دارد. در این روش، مهاجم با جعل IP، بستههای IP را به منظور جعل هویت سیستمی که قربانی با آن در حال برقراری ارتباط است، تغییر میدهد. هنگامی که قربانی سعی میکند به URL متصل به آن سیستم دسترسی پیدا کند، ناآگاهانه به سایت یا سیستم مهاجم هدایت میشود.

ARP Spoofing

با جعل Address Resolution Protocol - به اختصار ARP - مهاجم از پیامهای ARP جعلی جهت لینک نمودن نشانی MAC خود به نشانی IP معتبر قربانی استفاده میکند. با اتصال نشانی MAC مهاجم به نشانی IP معتبر قربانی، مهاجم قادر خواهد بود به هر داده ارسال شده به نشانی IP مربوط به Host دسترسی پیدا کند.

DNS Spoofing

جعل Domain Name Server – به اختصار DNS – که به آن DNS Cache Poisoning نیز گفته میشود، شامل نفوذ یک مهاجم به سرور DNS و تغییر در نشانی سایت است تا ترافیک وب قربانی را به یک سایت جعلی که بسیار شبیه سایت مورد نظر قربانی است، هدایت کند. در نتیجه کاربرانی که قصد ورود به حساب کاربری خود را دارند، به سایت مهاجم هدایت شده و مهاجم میتواند به دادههای شخصی و سایر اطلاعات قربانی دسترسی پیدا کند.

2) رمزگشایی

پس از مرحله رهگیری (Interception) در حمله MITM، یعنی پس از اینکه مهاجم به دادههای رمزگذاری شده قربانی دسترسی پیدا کرد، هر گونه ترافیک رد و بدل شده باید رمزگشایی (Decryption) شود تا مهاجم بتواند آنها را بخواند و استفاده کند. چندین روش ممکن برای رمزگشایی دادههای قربانی که در آنها هیچ هشداری به کاربر یا برنامه داده نمیشود، عبارتند از:

HTTPS Spoofing

روشی برای فریب دادن مرورگر شما است که وانمود میشود که یک سایت خاص، امن و معتبر است در حالی که اینطور نیست. هنگامی که قربانی درخواست اتصال به یک سایت امن را میدهد، یک گواهینامه جعلی به مرورگر قربانی ارسال میشود که او را به سایت مخرب مهاجم هدایت میکند. این به مهاجم اجازه میدهد تا به هر دادهای که قربانی در آن سایت به اشتراک میگذارد، دسترسی داشته باشد.

SSL Hijacking

هر زمان که به یک سایت ناامن متصل میشوید که در نشانی URL، دارای پروتکلHTTP» » است، سرور شما بهطور خودکار به نسخه امن HTTPS آن سایت تغییر مسیر میدهد. با ربودن SSL، مهاجم از کامپیوتر و سرور خود برای رهگیری مجدد مسیر استفاده میکند و به او اجازه میدهد تا هرگونه اطلاعات ارسال شده بین کامپیوتر قربانی و سرور کاربر را قطع کند. این برای مهاجمان امکان دسترسی به اطلاعات حساسی که کاربر در طول جلسه جاری (Session) خود استفاده میکند را فراهم میکند.

SSL Stripping

مهاجم در تکنیک SSL Stripping ارتباط بین یک کاربر و یک سایت را قطع مینماید. این کار با تغییر اتصال HTTPS ایمن کاربر به نسخه HTTP ناامن سایت انجام میشود. در این حالت ضمن اتصال کاربر به سایت ناامن، مهاجم ارتباط خود را با سایت امن حفظ میکند؛ در این روش فعالیت کاربر و تمامی دادههای او به صورت رمزگذاری نشده برای مهاجم قابل مشاهده میباشد.

نمونه های واقعی از حملات مرد میانی

در ادامه به چند نمونه از حملات MITM شناخته شده اشاره میکنیم:

- در سال 2015، یک تبلیغافزار (Adware) به نام Superfish که از سال 2014 بر روی دستگاههای Lenovo از قبل نصب شده بود، شناسایی شد که ترافیک SSL را پویش نموده و گواهینامههای جعلی نصب میکرد؛ این برنامه تبلیغاتی به استراقسمعکنندگان ثالث اجازه میداد تا ترافیک ورودی امن را رهگیری و هدایت کنند. گواهینامههای جعلی همچنین برای معرفی تبلیغات حتی در صفحات رمزگذاری شده نیز کار میکنند.

- در سال 2017، یک آسیبپذیری بزرگ در برنامههای الکترونیک تلفنهای همراه در تعدادی از بانکهای معروف شناسایی شد که مشتریان دستگاههای iOS و Android را در معرض حملات مرد میانی (MITM) قرار میداد. این نقص امنیتی مربوط به فناوری Pin نمودن گواهینامه است که جهت جلوگیری از بکارگیری گواهینامههای جعلی مورد استفاده قرار میگیرد؛ راهکارهای امنیتی نیز نتوانستند در آن زمان مهاجمان را شناسایی کنند زیرا Pin کردن گواهینامه در هنگام اصالتسنجی نام Host را پنهان میکرد و در نهایت امکان اجرای حملات MITM را فراهم مینمود.

توصیه می شود برای مطالعه بیشتر در رابطه حملات مرد میانی، روشهای تشخیص و پیشگیری از آن مقاله زیر را مطالعه نمایید: روش های تشخیص و پیشگیری از حملات مرد میانی